Pentera Surface

Echte webbasierte Sicherheitslücken ermitteln.

Rüsten Sie Ihre externen Angriffsflächen auf.

Die gründlichste Sicherheitsvalidierung externer Angriffsflächen.

Kontinuierliches Mapping und Identifizierung der Angriffsflächen

Anhand unserer Open-Source-Intel (OSINT) erfassen Sie Ihre externen Angriffsflächen über kontinuierlich laufende Asset Discovery und Aufklärung. Tracken und aktualisieren Sie Ihre webbasierten Ressourcen.

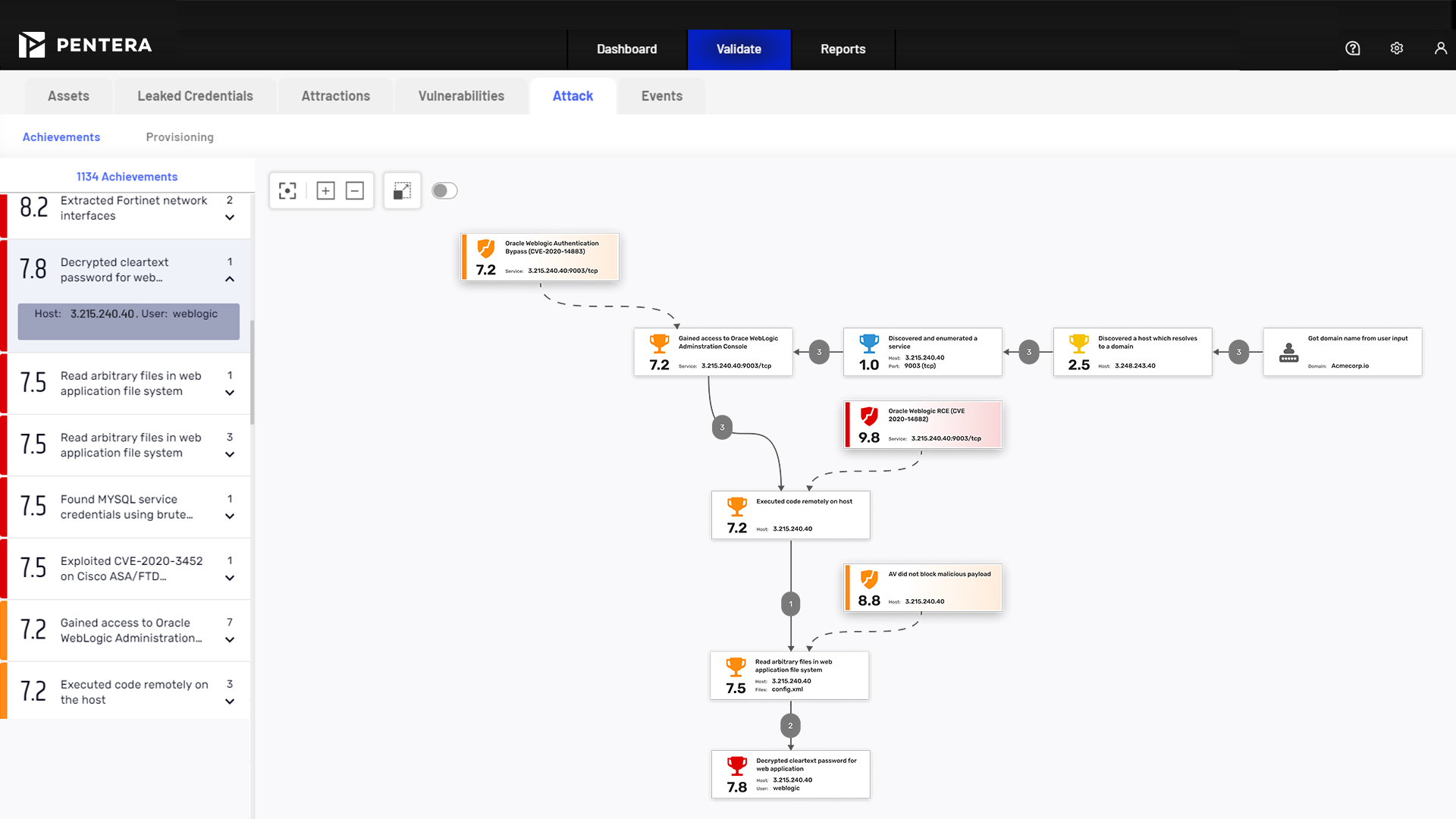

Externe Angriffspfade ermitteln

Führen Sie von Grund auf sichere Cyberangriffe aus dem Arsenal der OWASP- und MITRE ATT&CK®-Datenbanken durch, um die Killchains Ihrer externen Ressourcen nachzuvollziehen.

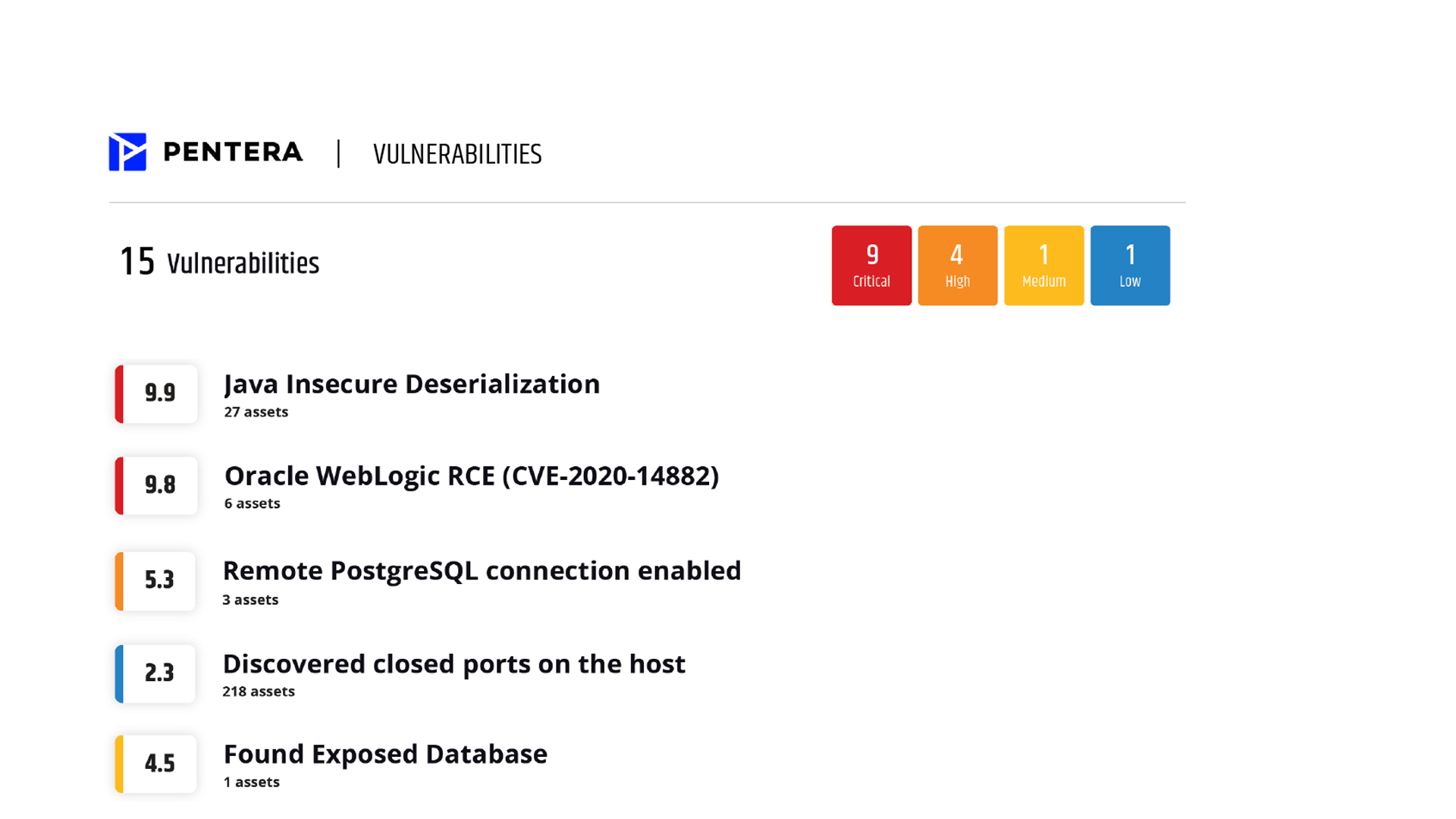

Behebung von Sicherheitslücken priorisieren

Blicken Sie auf Ihre wertvollsten Ressourcen so, wie ein Angreifer sie sehen würde. Konzentrieren Sie sich auf die Behebung der kritischsten Sicherheitslücken für das Unternehmen.

Monitoring der Angriffsflächen. Gewinnen Sie einen Überblick über Ihre internetbasierten Ressourcen.

Erlangen Sie komplette Sichtbarkeit über Ihre externen Ressourcen, spüren Sie potenzielle Eintrittspunkte für Angreifer auf und erhalten Sie Meldungen und Warnungen über neue internetbasierte Sicherheitslücken.

Validierung Ihrer Schwachstellen in exponierten Assets Ermitteln Sie ausnutzbare Schwachstellen.

Exploiten Sie auf sichere Art Schwachstellen in Ihren Ressourcen, um potenzielle Angriffsvektoren und ausnutzbare Sicherheitslücken zu ermitteln. Passen Sie die Sicherheit Ihrer Internetanwendungen an die Standards der OWASP Top 10 an.

Entdecken Sie, wie unsere Plattform

einen Unterschied für Ihre Sicherheit darstellt.

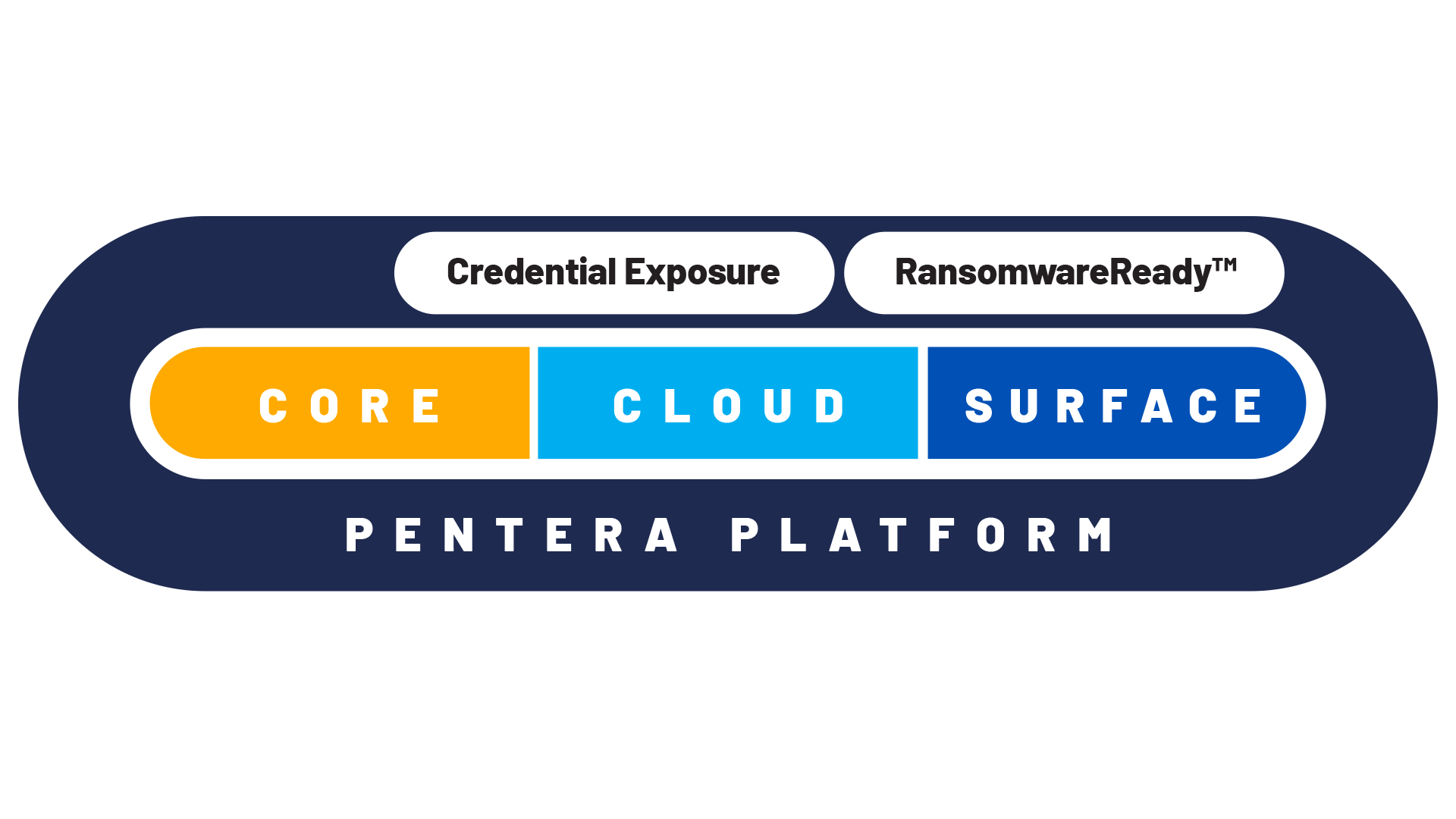

Mit der Pentera Plattform

Ihre gesamte Angriffsfläche

validieren.

Wirklich relevante Sicherheitslücken beheben.

Ihr Werkzeugkasten:

Nützliche Hilfsmittel für smartere Sicherheitsvalidierung.

Finden Sie es selbst heraus.

Lernen Sie echte Sicherheitsvalidierung kennen.