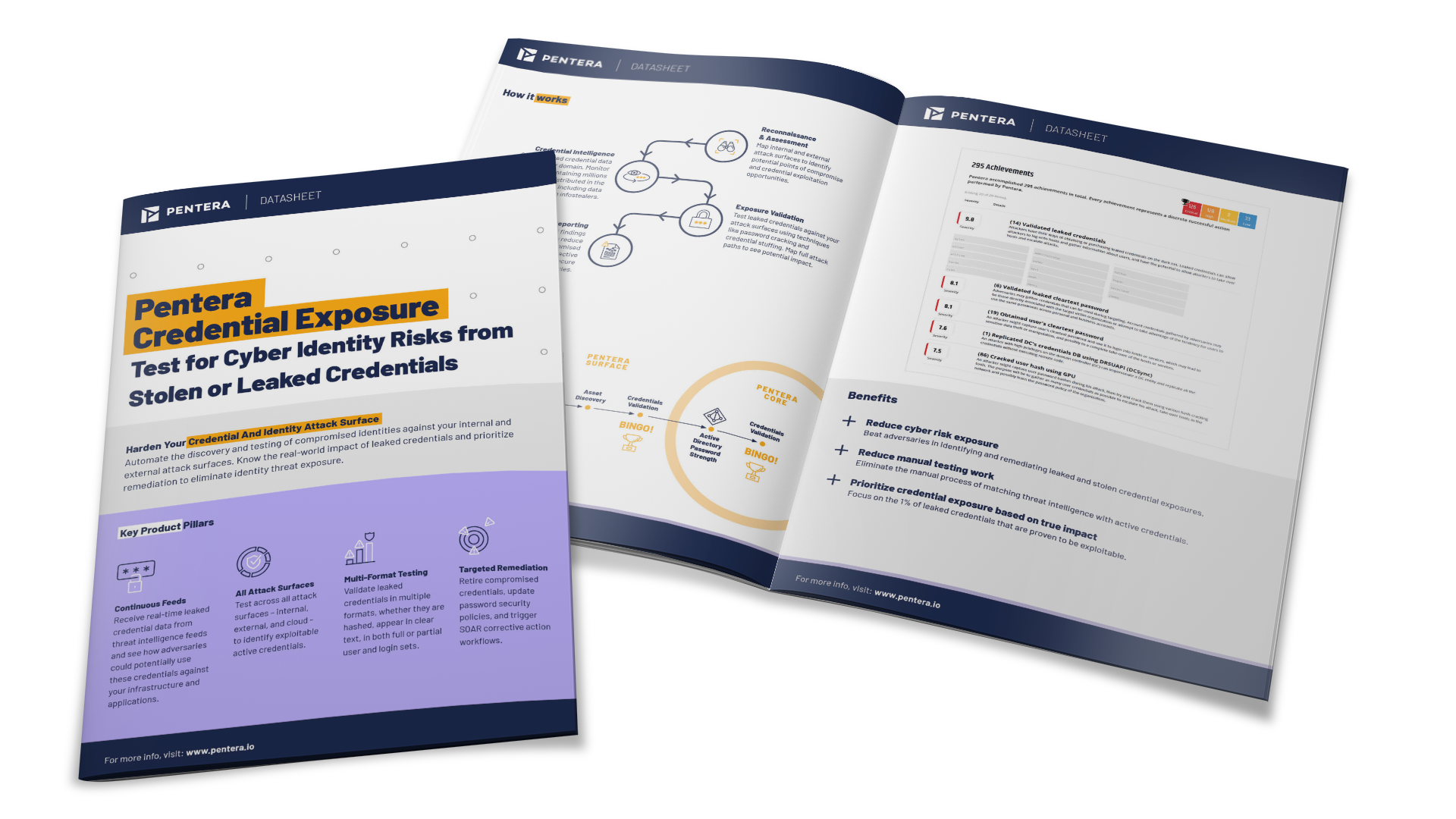

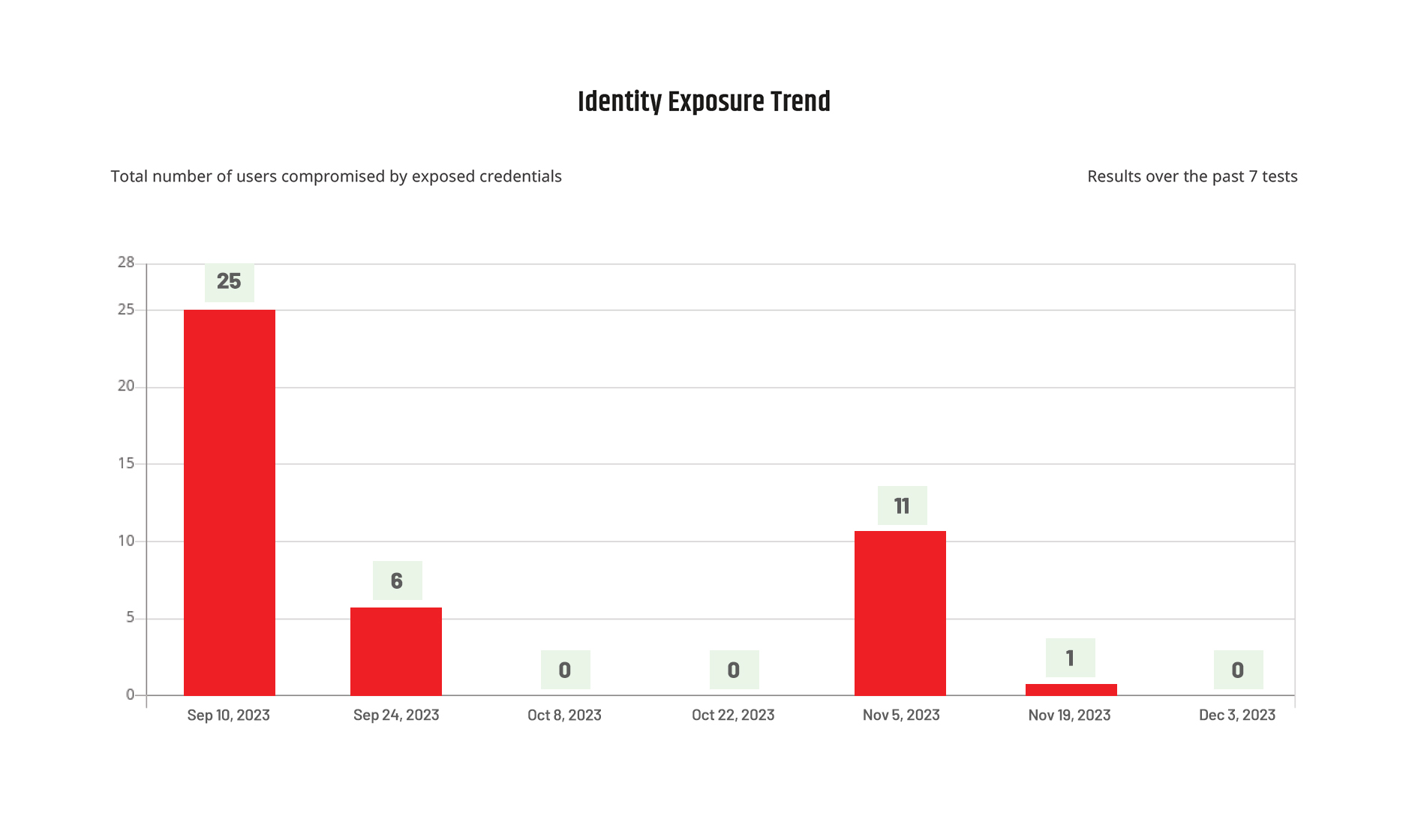

Testez les risques de cyber identité liés au vol ou à la divulgation des identifiants.

Renforcez la surface d’attaque de vos informations d’identification et d’identité.

Vérifiez et éliminez en toute sécurité les menaces liées aux identifiants compromis.

Obtenez des données sur les menaces liées aux identifiants. Cartographiez votre surface d'attaque d'identité.

Obtenez les données d’identification des flux du dark Web et filtrez les identifiants spécifiques au domaine aux fins des tests ciblés. Déterminez la manière dont les adversaires pourraient utiliser ces identifiants contre votre réseau.

Testez les clés volées sur vos serrures. Révélez les identifiants actifs et exploitables.

Testez les identifiants compromis sur toutes les surfaces d’attaque : internes, externes et cloud. Utilisez des techniques telles que le bourrage d’identifiants et validez les divers formats des identifiants, y compris le texte clair, le cryptage et les ensembles partiels.

Éliminez le risque d’identifiants compromis. Assurez-vous que les identifiants de vos employés ne constituent pas votre faiblesse.

Désactivez ou supprimez tous les identifiants opérationnels compromis. Fournissez des rapports clairs sur la suppression des menaces liées aux identifiants et déclenchez des flux de travail d’actions correctives SOAR.

Découvrez en quoi notre

plateforme peut faire la

différence pour votre sécurité.

Validez l’ensemble de votre surface d’attaque grâce à la plateforme Pentera.

Corrigez les failles de sécurité qui comptent vraiment.